Obtenez 93 % de réduction sur la durée de vie

Offre exclusive

Ne manquez pas cette offre, elle est livrée avec Password Manager GRATUITEMENT.

Obtenez 93% éteint allumé FastestVPN et profiter PassHulk Password Manager Sauvegardes

Obtenez cette offre maintenant !By Jeanne Smith Commentaires 7 minutes

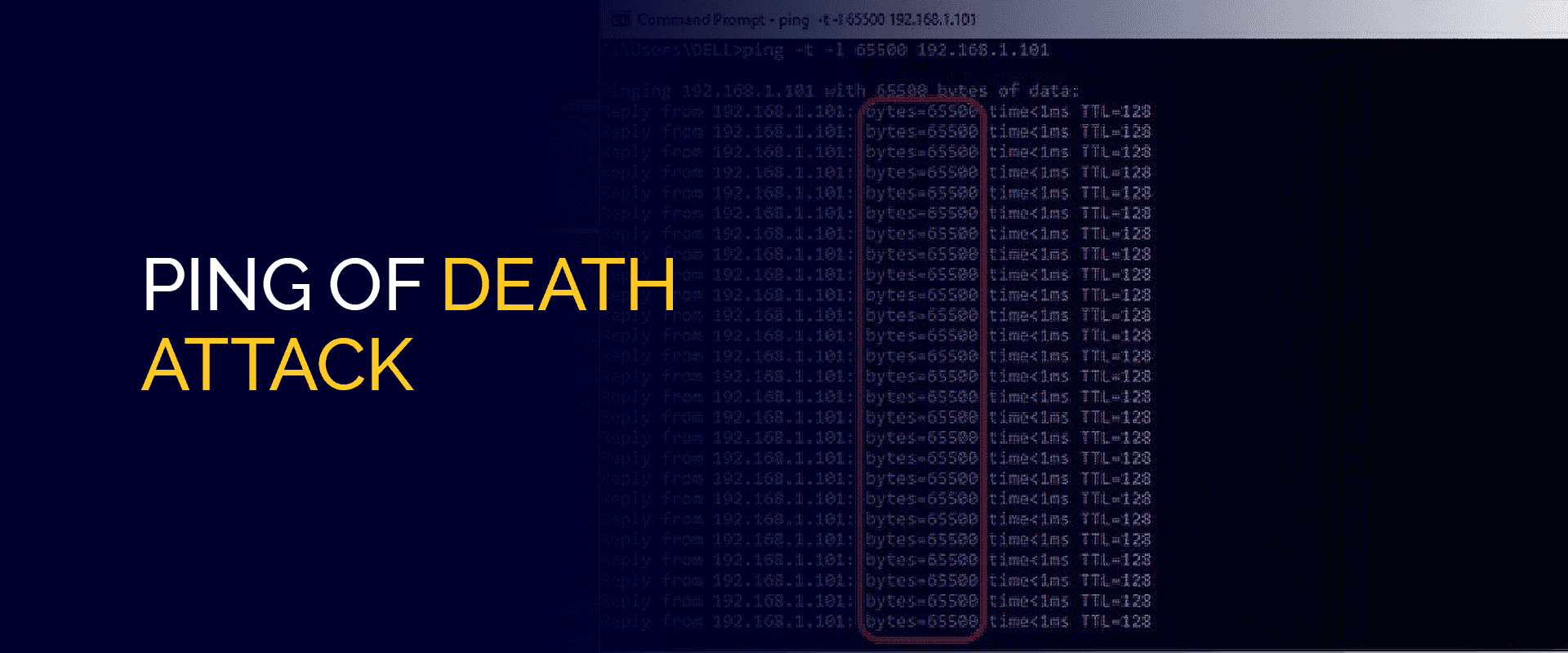

Lors d'une attaque ping of death, une seule machine envoie un paquet de données ping anormalement volumineux au système cible, provoquant le blocage du PC du destinataire. Dans de rares cas, cette attaque accorde aux pirates un accès non autorisé à l'ordinateur compromis, leur permettant d'exécuter des logiciels malveillants.

Un « ping » est une commande réseau du protocole Internet permettant de déterminer si un hôte est en ligne et accessible. Initialement considérée comme une technique héritée, on croyait que rester à jour avec le logiciel actuel assurerait la sécurité.

Cependant, les pirates ont relancé et modifié cette méthode, présentant de nouvelles versions de l'attaque jusqu'en 2020, où 69 % des grandes entreprises ont vu une augmentation des attaques DDoS. Alors que Ping of Death semble seulement lire un chapitre passé, la même approche peut toujours être utilisée.

Dans la ligne de mire des pirates informatiques malveillants se trouvent des systèmes tels que des ordinateurs portables ou des serveurs, qu'ils ont l'intention de geler ou de planter.

Pour ce faire, ils élaborent un plan pour exécuter une attaque ping of death (PoD), également appelée attaque par déni de service (attaque DDoS). L'attaque consiste à envoyer un paquet plus grand que la taille autorisée au système ciblé.

Les premières occurrences d'agressions mortelles ont eu lieu dans les années 1990 et au début des années 2000. Par la suite, les développeurs ont répondu aux préoccupations en mettant à jour le code, ce qui a amené la plupart des utilisateurs à croire que la menace avait été atténuée.

Cependant, en 2013, l'attaque a refait surface, incitant les utilisateurs de PC Internet Explorer à télécharger des correctifs pour protéger leurs systèmes des vulnérabilités et des plantages. Microsoft a répondu rapidement en publiant 19 correctifs en une seule journée.

Le ping de la mort est revenu en octobre 2020, incitant Microsoft à fournir à nouveau des correctifs aux utilisateurs pour éliminer le risque et renforcer la sécurité. Les médias ont également sensibilisé à la menace, avertissant les utilisateurs que les pirates pourraient exploiter cette attaque pour prendre le contrôle de leurs appareils et exécuter des programmes malveillants.

Il est crucial de noter que le ping de la mort cible rarement de grandes entités comme les serveurs. Au lieu de cela, il vise à désactiver des ordinateurs et des appareils spécifiques, entraînant des problèmes tels que le tristement célèbre "écran bleu de la mort" ou rendant les smartphones non fonctionnels.

Cette technique menace tout appareil connecté à Internet, y compris les appareils IoT comme les réfrigérateurs intelligents. Et compte tenu de l'expansion de l'IoT, le marché de la cybersécurité devrait approcher 650 milliards dollars américains d'ici 2030.

Une attaque PoD démarre avec un pirate envoyant un ping au système ciblé, recevant une réponse en écho confirmant la connexion entre les machines source et de destination.

En règle générale, les paquets ping sont relativement petits, la taille de paquet maximale autorisée pour les paquets ping IP4 étant de 65,535 110,000 octets. Dans une attaque PoD, le pirate perturbe le système en envoyant des paquets ping de plus de XNUMX XNUMX octets au système cible.

En raison des limitations spécifiques du système TCP/IP, les paquets de grande taille doivent être divisés en segments plus petits, qui sont bien en deçà de la restriction de taille maximale. La machine cible tente alors de réassembler ces segments, ce qui fait que la taille globale des paquets dépasse la limite, entraînant un débordement de la mémoire tampon. Par conséquent, la machine cible peut tomber en panne, se bloquer ou redémarrer.

Cette attaque peut également être menée à l'aide des protocoles TCP, UDP et IPX, ciblant essentiellement tout ce qui envoie un datagramme IP.

Voici les principales techniques d'atténuation des attaques DDoS :

Un VPN fiable, comme FastestVPN, permet d'atténuer les attaques DDoS en masquant votre adresse IP. Votre adresse de protocole Internet est le principal indice pour les pirates ; en vous connectant à un serveur différent, tel que le serveur américain, vous pouvez facilement dissimuler votre emplacement d'origine en un rien de temps.

Cela ne divulguera pas votre adresse et les chapeaux noirs ne pourront jamais intercepter le réseau. Pendant ce temps, toutes vos activités en ligne sont presque insolubles, grâce à l'AES de qualité militaire chiffrement 256 bits et d'autres fonctionnalités exclusives sur FastestVPN.

Face à des volumes élevés de trafic ciblant un hôte, notre pratique standard consiste à n'autoriser que la quantité de trafic que l'hôte peut gérer sans risquer sa disponibilité. Cette approche est appelée limitation de débit. Les solutions de sécurité avancées peuvent aller plus loin en permettant de manière sélective une communication autorisée basée sur l'analyse de paquets individuels.

Pour y parvenir, la première étape consiste à identifier les caractéristiques typiques du trafic légitime que la cible reçoit, puis à comparer chaque paquet à cette ligne de base établie.

Pour contrer efficacement les attaques DDoS, une stratégie clé consiste à minimiser la surface d'attaque, ce qui limite les options disponibles pour les attaquants et permet la mise en œuvre de défenses dans un emplacement centralisé.

L'objectif est d'éviter d'exposer des applications ou des ressources à des ports, des protocoles ou des applications inutiles qui ne nécessitent pas de communication avec eux. Ce faisant, les points d'attaque potentiels sont réduits, ce qui permet une approche plus ciblée de l'atténuation.

Placez les ressources de traitement derrière les réseaux de distribution de contenu (CDN) ou les équilibreurs de charge, en vous assurant que l'accès direct à Internet est limité à des éléments d'infrastructure spécifiques, tels que les serveurs de base de données.

De plus, des pare-feu ou des listes de contrôle d'accès (ACL) peuvent être utilisés pour gérer et contrôler le trafic atteignant vos applications dans des scénarios spécifiques.

Pour atténuer les attaques PoD, la pile TCP du destinataire doit subir des modifications pour valider la taille totale des paquets IP et allouer suffisamment d'espace tampon pour le réassemblage.

Une mesure supplémentaire consiste à tronquer la requête IP pour qu'elle tienne dans les tampons alloués, empêchant ainsi un éventuel débordement de tas dû à la réécriture. Étant donné qu'il n'est pas possible de bloquer complètement toutes les requêtes ping pour se protéger contre les attaques PoD, une approche alternative consiste à filtrer de manière sélective les requêtes ping fragmentées tout en traitant les requêtes ping non fragmentées.

Une attaque ping of death (PoD) est un déni de service (attaque DDoS). L'attaque consiste à délivrer au système ciblé un paquet supérieur à la taille maximale autorisée.

Une attaque par déni de service (DoS) ou ping of death a un impact significatif sur le temps de réponse du réseau. Une attaque par déni de service distribué (DDoS) est encore plus grave, entraînant une réduction supplémentaire de la réponse du réseau par rapport à une attaque DoS.

Oui, une attaque ping of death est une attaque par déni de service (DDoS) dans laquelle le pirate envoie un paquet plus grand que la taille de réception maximale - entraînant une panne de l'ordinateur de l'utilisateur.

Ils impliquent tous deux l'envoi d'une quantité importante de paquets de requête ICMP Echo. Cependant, les attaques Smurf sont particulièrement problématiques en raison de leur capacité à tirer parti des caractéristiques du réseau de diffusion pour amplifier leur potentiel destructeur.

Bien que l'attaque Ping of Death ait gagné en popularité dans les années 90, ce n'est plus qu'un discours du passé aujourd'hui. Mais l'histoire enseigne et forme d'excellents esprits. Cela dit, vous pouvez toujours vous attendre à ce que cette approche d'attaque DDoS soit utilisée pour le vol de données.

Un excellent moyen d'atténuer cette attaque consiste à utiliser un VPN de confiance, comme FastestVPN. En usurpant votre adresse IP et en utilisant des protocoles premium, comme le WireGuard, cela doit être votre meilleur pari !

© Copyright 2024 VPN le plus rapide - Tous droits réservés.

Ne manquez pas cette offre, elle est livrée avec Password Manager GRATUITEMENT.

Ce site utilise des cookies afin que nous puissions vous offrir la meilleure expérience utilisateur possible. Les informations sur les cookies sont stockées dans votre navigateur et remplissent des fonctions telles que vous reconnaître lorsque vous revenez sur notre site Web et aider notre équipe à comprendre quelles sections du site Web vous trouvez les plus intéressantes et utiles.

Le cookie strictement nécessaire doit être activé à tout moment afin que nous puissions enregistrer vos préférences pour les paramètres de cookies.

Si vous désactivez ce cookie, nous ne pourrons pas enregistrer vos préférences. Cela signifie que chaque fois que vous visitez ce site, vous devrez activer ou désactiver à nouveau les cookies.