Obtenga 93% de descuento en Lifetime

Oferta exclusiva

No se pierda esta oferta, viene con Password Manager GRATIS.

Recibe 93% apagado en FastestVPN y aprovechar PaseHulk Administrador de contraseñas SIN COSTO

¡Consigue esta oferta ahora!By jane smith Sin comentarios 7 minutos

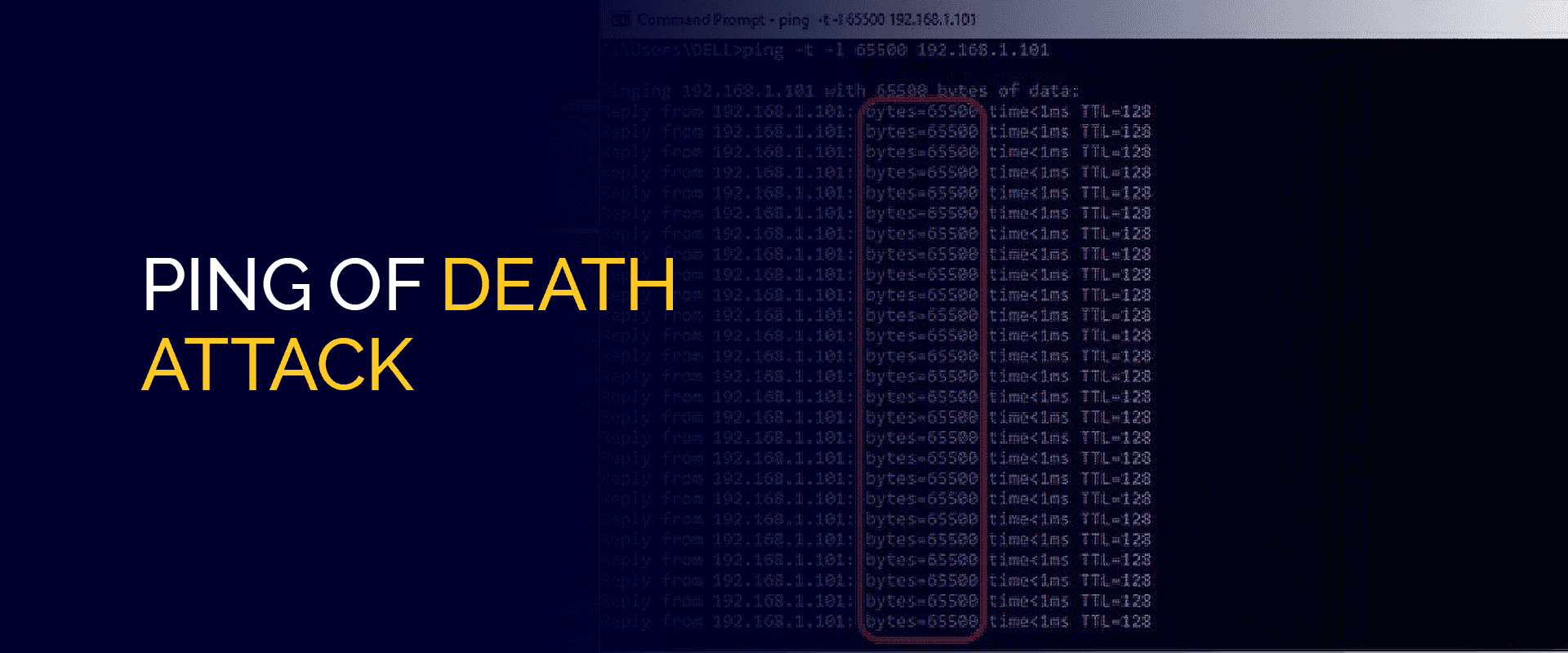

Durante un ataque de ping de muerte, una sola máquina envía un paquete de datos de ping anormalmente grande al sistema de destino, lo que hace que la PC del destinatario se bloquee. En algunos casos raros, este ataque otorga a los piratas informáticos acceso no autorizado a la computadora comprometida, lo que les permite ejecutar malware malicioso.

Un "ping" es un comando de red de Protocolo de Internet para determinar si un host está en línea y accesible. Inicialmente visto como una técnica heredada, existía la creencia de que mantenerse actualizado con el software actual garantizaría la seguridad.

Sin embargo, los piratas informáticos han revivido y modificado este método, presentando nuevas versiones del ataque hasta 2020, donde el 69% de las grandes empresas vieron un aumento en los ataques DDoS. Si bien Ping of Death solo parece leer un capítulo anterior, aún se puede usar el mismo enfoque.

En el punto de mira de los piratas informáticos maliciosos se encuentran sistemas como computadoras portátiles o servidores, que tienen la intención de congelar o bloquear.

Para lograr esto, diseñan un plan para ejecutar un ataque ping of death (PoD), también conocido como ataque de denegación de servicio (ataque DDoS). El ataque consiste en enviar un paquete más grande que el tamaño permitido al sistema de destino.

Las ocurrencias iniciales de ataques de ping de muerte tuvieron lugar durante la década de 1990 y principios de la de 2000. Posteriormente, los desarrolladores abordaron las preocupaciones actualizando el código, lo que llevó a la mayoría de los usuarios a creer que la amenaza se había mitigado.

Sin embargo, en 2013, el ataque resurgió, lo que llevó a los usuarios de PC con Internet Explorer a descargar correcciones para proteger sus sistemas de vulnerabilidades y bloqueos. Microsoft respondió rápidamente emitiendo 19 correcciones en un solo día.

El ping de la muerte volvió en octubre de 2020, lo que llevó a Microsoft a proporcionar soluciones a los usuarios una vez más para eliminar el riesgo y mejorar la seguridad. Los medios de comunicación también crearon conciencia sobre la amenaza y advirtieron a los usuarios que los piratas informáticos podrían aprovechar este ataque para obtener el control de sus dispositivos y ejecutar programas maliciosos.

Es crucial tener en cuenta que el ping de la muerte rara vez se dirige a grandes entidades como servidores. En cambio, su objetivo es deshabilitar computadoras y dispositivos específicos, lo que lleva a problemas como la infame "pantalla azul de la muerte" o hacer que los teléfonos inteligentes no funcionen.

Esta técnica amenaza cualquier dispositivo conectado a Internet, incluidos los dispositivos IoT como los refrigeradores inteligentes. Y considerando la expansión de IoT, se espera que el mercado de ciberseguridad se acerque Más de 650 mil millones dólares estadounidenses para 2030.

Un ataque PoD se inicia con un pirata informático que envía un ping al sistema de destino y recibe una respuesta de eco que confirma la conexión entre las máquinas de origen y de destino.

Por lo general, los paquetes de ping son relativamente pequeños, con un tamaño de paquete máximo permitido para los paquetes de ping IP4 de 65,535 110,000 bytes. En un ataque PoD, el pirata informático interrumpe el sistema enviando paquetes de ping de más de XNUMX XNUMX bytes al sistema de destino.

Debido a las limitaciones específicas del sistema TCP/IP, los paquetes de gran tamaño deben dividirse en segmentos más pequeños, que están muy por debajo de la restricción de tamaño máximo. Luego, la máquina de destino intenta volver a ensamblar estos segmentos, lo que hace que el tamaño total del paquete supere el límite, lo que lleva a un desbordamiento del búfer. En consecuencia, la máquina de destino puede bloquearse, congelarse o reiniciarse.

Este ataque también se puede llevar a cabo utilizando los protocolos TCP, UDP e IPX, y se dirige esencialmente a cualquier cosa que envíe un datagrama IP.

Estas son las principales técnicas de mitigación de ataques DDoS:

Una VPN confiable, como FastestVPN, ayuda a mitigar los ataques DDoS al ocultar su dirección IP. Su dirección de Protocolo de Internet es la pista principal para los piratas informáticos; al conectarse a un servidor diferente, como el servidor de EE. UU., puede ocultar sin esfuerzo su ubicación original en muy poco tiempo.

Si lo hace, no filtrará su dirección y los sombreros negros nunca pueden interceptar la red. Mientras tanto, todas sus actividades en línea son casi intratables, gracias a AES de grado militar 256-bit de encriptación y otras características exclusivas en FastestVPN.

Cuando nos enfrentamos a grandes volúmenes de tráfico dirigidos a un host, nuestra práctica estándar es permitir solo la cantidad de tráfico que el host puede manejar sin arriesgar su disponibilidad. Este enfoque se conoce como limitación de velocidad. Las soluciones de seguridad avanzadas pueden ir más allá al permitir selectivamente la comunicación autorizada en función del análisis de paquetes individuales.

Para lograr esto, el primer paso es identificar las características típicas del tráfico legítimo que recibe el objetivo y luego comparar cada paquete con esta línea base establecida.

Para contrarrestar los ataques DDoS de manera efectiva, una estrategia clave consiste en minimizar la superficie de ataque, lo que limita las opciones disponibles para los atacantes y permite la implementación de defensas en una ubicación centralizada.

El objetivo es evitar exponer aplicaciones o recursos a puertos, protocolos o aplicaciones innecesarios que no requieren comunicación con ellos. Al hacerlo, se reducen los posibles puntos de ataque, lo que permite un enfoque de mitigación más centrado.

Coloque los recursos de procesamiento detrás de las redes de distribución de contenido (CDN) o los balanceadores de carga, lo que garantiza que el acceso directo a Internet esté restringido a elementos de infraestructura específicos, como servidores de bases de datos.

Además, se pueden utilizar firewalls o listas de control de acceso (ACL) para administrar y controlar el tráfico que llega a sus aplicaciones en escenarios específicos.

Para mitigar los ataques PoD, la pila TCP del destinatario debe sufrir modificaciones para validar el tamaño total de los paquetes IP y asignar suficiente espacio de búfer para el reensamblaje.

Una medida adicional consiste en truncar la solicitud de IP para que quepa en los búfer asignados, lo que evita un posible desbordamiento del almacenamiento dinámico debido a la reescritura. Dado que no es factible bloquear por completo todas las solicitudes de ping para protegerse contra los ataques de PoD, un enfoque alternativo es filtrar selectivamente las solicitudes de ping fragmentadas mientras se procesan las consultas de ping no fragmentadas.

Un ataque de ping de muerte (PoD) es una denegación de servicio (ataque DDoS). El ataque implica entregar un paquete al sistema de destino mayor que el tamaño máximo permitido.

Un ataque de denegación de servicio (DoS) o ping of death afecta significativamente el tiempo de respuesta de la red. Un ataque de denegación de servicio distribuido (DDoS) es aún más grave y provoca una mayor reducción en la respuesta de la red en comparación con un ataque DoS.

Sí, un ataque de ping de muerte es un ataque de denegación de servicio (DDoS) en el que el pirata informático envía un paquete más grande que el tamaño máximo de recepción, lo que provoca que la computadora del usuario se bloquee.

Ambos implican el envío de una cantidad significativa de paquetes de solicitud de eco ICMP. Sin embargo, los ataques de Smurf son particularmente problemáticos debido a su capacidad para aprovechar las características de la red de transmisión para amplificar su potencial destructivo.

Aunque el ataque Ping of Death obtuvo una gran popularidad durante los años 90, hoy en día es solo una charla del pasado. Pero la historia enseña y entrena mentes excelentes. Dicho esto, aún puede esperar que este enfoque de ataque DDoS se utilice para el robo de datos.

Una excelente manera de mitigar este ataque es usar una VPN confiable, como FastestVPN. Al falsificar su dirección IP y usar protocolos premium, como el WireGuard¡Esta tiene que ser tu mejor apuesta!

Copyright © 2024 VPN más rápido - Todos los derechos reservados.

No se pierda esta oferta, viene con Password Manager GRATIS.

Este sitio web utiliza cookies para que podamos brindarle la mejor experiencia de usuario posible. La información de cookies se almacena en su navegador y realiza funciones tales como reconocerlo cuando regrese a nuestro sitio web y ayudar a nuestro equipo a comprender qué secciones del sitio web le resultan más interesantes y útiles.

La cookie estrictamente necesaria debe estar habilitada en todo momento para que podamos guardar sus preferencias para la configuración de cookies.

Si deshabilita esta cookie, no podremos guardar sus preferencias. Esto significa que cada vez que visite este sitio web deberá habilitar o deshabilitar nuevamente las cookies.