Få 93 % RABATT på Lifetime

Exklusivt erbjudande

Missa inte detta erbjudande, det kommer med Password Manager GRATIS.

Skaffa sig 93% av på FastestVPN och nytta PassHulk Password Manager FRI

Få det här erbjudandet nu!By Janne Smith Inga kommentarer 7 minuter

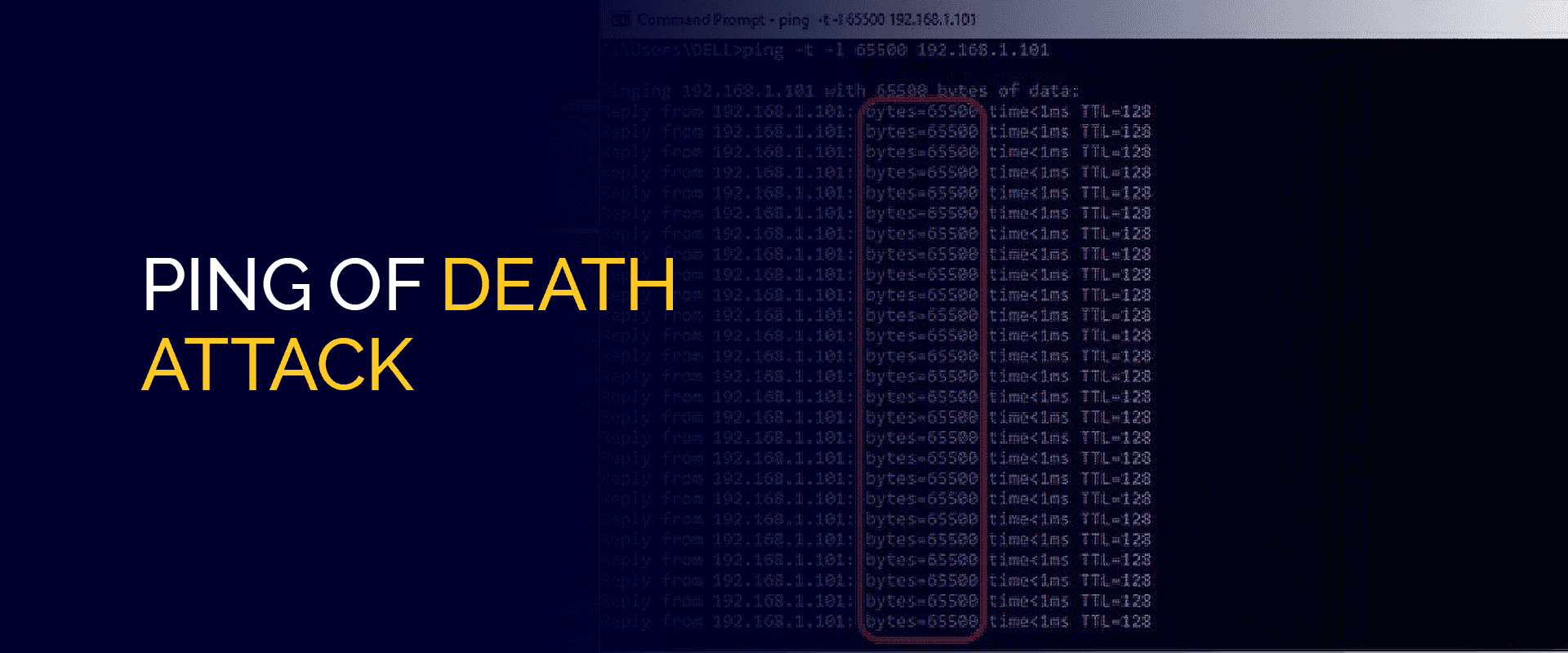

Under en dödspingsattack skickar en enda maskin ett onormalt stort pingdatapaket till målsystemet, vilket får mottagarens dator att krascha. I vissa sällsynta fall ger denna attack hackare obehörig åtkomst till den komprometterade datorn, vilket gör att de kan köra skadlig skadlig programvara.

En "ping" är ett nätverkskommando för Internet Protocol för att avgöra om en värd är online och nåbar. Ursprungligen betraktad som en äldre teknik, fanns det en övertygelse om att det skulle garantera säkerheten att hålla sig uppdaterad med aktuell programvara.

Hackare har dock återupplivat och modifierat denna metod och presenterar nya versioner av attacken så sent som 2020, där 69 % av stora företag såg en ökning av DDoS-angrepp. Medan Ping of Death bara verkar som att läsa ett tidigare kapitel, kan samma tillvägagångssätt fortfarande användas.

I hårkorset för illvilliga hackare finns system som bärbara datorer eller servrar, som de har för avsikt att frysa eller krascha.

För att åstadkomma detta utarbetar de en plan för att utföra en ping of death (PoD) attack, även kallad en denial of service attack (DDoS attack). Attacken innebär att ett paket som är större än den tillåtna storleken skickas till det riktade systemet.

De första förekomsterna av dödsping-angrepp ägde rum under 1990-talet och början av 2000-talet. Därefter åtgärdade utvecklarna problemen genom att uppdatera koden, vilket fick de flesta användare att tro att hotet hade mildrats.

Men 2013 återuppstod attacken, vilket fick användare av Internet Explorer-datorer att ladda ner korrigeringar för att skydda sina system från sårbarhet och krascher. Microsoft svarade snabbt genom att utfärda 19 korrigeringar på en enda dag.

Dödspinget kom tillbaka i oktober 2020, vilket fick Microsoft att återigen tillhandahålla korrigeringar till användarna för att eliminera risken och förbättra säkerheten. Mediekanaler ökade också medvetenheten om hotet och varnade användare för att hackare kunde utnyttja denna attack för att få kontroll över sina enheter och köra skadliga program.

Det är viktigt att notera att dödens ping sällan riktar sig till stora enheter som servrar. Istället syftar det till att inaktivera specifika datorer och enheter, vilket leder till problem som den ökända "blue screen of death" eller att göra smartphones icke-funktionella.

Denna teknik hotar alla internetanslutna enheter, inklusive IoT-enheter som smarta kylskåp. Och med tanke på utbyggnaden av IoT förväntas cybersäkerhetsmarknaden närma sig 650 miljarder amerikanska dollar till 2030.

En PoD-attack initieras med en hackare som skickar ett ping till det riktade systemet och får ett ekosvar som bekräftar anslutningen mellan käll- och destinationsdatorerna.

Vanligtvis är ping-paket relativt små, med den maximalt tillåtna paketstorleken för IP4-ping-paket på 65,535 110,000 byte. I en PoD-attack stör hackaren systemet genom att skicka ping-paket som är större än XNUMX XNUMX byte till målsystemet.

På grund av specifika TCP/IP-systembegränsningar måste stora paketstorlekar delas upp i mindre segment, som ligger långt under den maximala storleksbegränsningen. Målmaskinen försöker sedan återmontera dessa segment, vilket får den totala paketstorleken att överskrida gränsen, vilket leder till ett buffertspill. Följaktligen kan måldatorn krascha, frysa eller starta om.

Denna attack kan också utföras med hjälp av TCP-, UDP- och IPX-protokollen, i huvudsak riktade mot allt som skickar ett IP-datagram.

Här är de bästa DDoS-attackreducerande teknikerna:

En pålitlig VPN, som FastestVPN, hjälper till att mildra DDoS-attacker genom att dölja din IP-adress. Din Internet Protocol-adress är huvudtipset för hackare; genom att ansluta till en annan server, till exempel den amerikanska servern, kan du enkelt dölja din ursprungliga plats på nolltid.

Att göra det kommer inte att läcka din adress, och svarta hattar kan aldrig avlyssna nätverket. Samtidigt är alla dina onlineaktiviteter nästan svårhanterliga, tack vare militärklassad AES 256-bitars kryptering och andra exklusiva funktioner på FastestVPN.

När vi står inför stora trafikvolymer som riktar sig mot en värd, är vår standardpraxis att endast tillåta så mycket trafik som värden kan hantera utan att riskera dess tillgänglighet. Detta tillvägagångssätt kallas för hastighetsbegränsning. Avancerade säkerhetslösningar kan ta det längre genom att selektivt tillåta auktoriserad kommunikation baserat på individuell paketanalys.

För att uppnå detta är det första steget att identifiera de typiska egenskaperna för legitim trafik som målet tar emot och sedan jämföra varje paket mot denna etablerade baslinje.

För att effektivt motverka DDoS-attacker innebär en nyckelstrategi att minimera attackytan, vilket begränsar de tillgängliga alternativen för angripare och tillåter implementering av försvar på en centraliserad plats.

Målet är att undvika att utsätta applikationer eller resurser för onödiga portar, protokoll eller appar som inte kräver kommunikation med dem. Genom att göra det reduceras de potentiella attackpunkterna, vilket möjliggör ett mer fokuserat tillvägagångssätt för begränsning.

Placera bearbetningsresurser bakom Content Distribution Networks (CDN) eller lastbalanserare, och se till att direkt Internetåtkomst begränsas till specifika infrastrukturelement, som databasservrar.

Dessutom kan brandväggar eller åtkomstkontrollistor (ACL) användas för att hantera och kontrollera trafiken som når dina applikationer i specifika scenarier.

För att mildra PoD-attacker måste mottagarens TCP-stack genomgå ändringar för att validera den totala storleken på IP-paket och allokera tillräckligt buffertutrymme för återmontering.

En ytterligare åtgärd involverar trunkering av IP-begäran för att passa inom de tilldelade buffertarna, vilket förhindrar potentiellt heapspill på grund av omskrivning. Eftersom det inte är möjligt att helt blockera alla ping-förfrågningar för att skydda mot PoD-attacker, är ett alternativt tillvägagångssätt att selektivt filtrera bort fragmenterade ping-förfrågningar samtidigt som ofragmenterade ping-förfrågningar bearbetas.

En ping of death (PoD) attack är en denial of service (DDoS attack). Attacken innebär att ett paket levereras till det riktade systemet som är större än den maximalt tillåtna storleken.

En Denial of Service (DoS) eller ping of death-attack påverkar avsevärt nätverkets svarstid. En DDoS-attack (Distributed Denial of Service) är ännu allvarligare och orsakar ytterligare minskning av nätverkssvaret jämfört med en DoS-attack.

Ja, en ping of death-attack är en DDoS-attack (denial of service) där hackaren skickar ett paket som är större än den maximala mottagningsstorleken - vilket leder till att användarens dator kraschar.

De involverar båda att skicka en betydande mängd ICMP Echo request-paket. Smurfattacker är dock särskilt problematiska på grund av deras förmåga att utnyttja sändningsnätets egenskaper för att förstärka deras destruktiva potential.

Även om Ping of Death-attacken fick massiv dragkraft under 90-talet, är det bara ett tal om det förflutna idag. Men historien lär och tränar utmärkta sinnen. Som sagt, du kan fortfarande förvänta dig att den här DDoS-attackmetoden kommer att användas för datastöld.

Ett bra sätt att mildra denna attack är att använda en pålitlig VPN, som FastestVPN. Genom att förfalska din IP-adress och använda premiumprotokoll, som WireGuard, detta måste vara din bästa insats!

© Copyright 2024 Snabbaste VPN - All Rights Reserved.

Missa inte detta erbjudande, det kommer med Password Manager GRATIS.

Den här webbplatsen använder cookies så att vi kan ge dig den bästa användarupplevelsen som är möjlig. Cookieinformation lagras i din webbläsare och utför funktioner som att känna igen dig när du återvänder till vår webbplats och hjälper vårt team att förstå vilka delar av webbplatsen som du tycker är mest intressanta och användbara.

Strikt nödvändig cookie ska alltid vara aktiverad så att vi kan spara dina inställningar för cookie-inställningar.

Om du inaktiverar den här cookien kan vi inte spara dina inställningar. Det innebär att varje gång du besöker denna webbplats måste du aktivera eller inaktivera cookies igen.